22网络搭建与应用江苏省赛赛题

网络搭建与应用赛项公开赛卷——网络环境要求 1

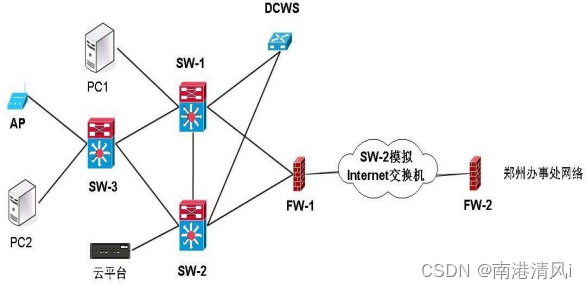

图 1 网络拓扑图

1 / 8

表 1.网络设备连接表

| A 设备连接至 B 设备 | |||

| 设备名称 | 接口 | 设备名称 | 接口 |

| SW-1 | E1/0/23 | SW-2 | E1/0/23 |

| SW-1 | E1/0/24 | SW-3 | E1/0/27 |

| SW-2 | E1/0/24 | SW-3 | E1/0/28 |

| SW-1 | E1/0/22 | DCWS | E1/0/23 |

| SW-2 | E1/0/22 | DCWS | E1/0/24 |

| SW-1 | E1/0/21 | FW-1 | G0/3 |

| SW-2 | E1/0/21 | FW-1 | G0/4 |

| FW-1 | E0/1 | SW-2 模拟 Internet 交换机 | E1/0/17 |

| FW-2 | E0/1 | SW-2 模拟 Internet 交换机 | E1/0/18 |

| SW-1 | E1/0/1 | PC1 | NIC |

| SW-2 | E1/0/1 | 云平台 | 管理口 |

| SW-2 | E1/0/2 | 云平台 | 业务口 |

| SW-3 | E1/0/13 | AP | |

| SW-3 | E1/0/14 | PC2 | NIC |

表 2.网络设备 IP 地址分配表

| 设备 | 设备名称 | 设备接口 | IP 地址 |

| 三层交换机 | SW-1 | Loopback 1 | 10.10.255.1/32 |

| VLAN10 SVI | 10.10.10.0/24 | ||

| VLAN20 SVI | 10.10.20.0/24 | ||

| VLAN30 SVI | 10.10.30.0/24 | ||

| VLAN40 SVI | 10.10.40.0/24 | ||

| VLAN50 SVI | 10.10.50.0/24 | ||

| VLAN200 SVI | 10.10.200.0/24 | ||

| VLAN1000 SVI | 10.10.254.9/30 | ||

| VLAN1001 SVI | 10.10.254.1/30 | ||

| VLAN4094 SVI | 10.10.254.253/30 | ||

| SW-2 | Loopback 1 | 10.10.255.2/32 | |

| VLAN10 SVI | 10.10.10.0/24 | ||

| VLAN20 SVI | 10.10.20.0/24 | ||

| VLAN30 SVI | 10.10.30.0/24 | ||

| VLAN40 SVI | 10.10.40.0/24 | ||

| VLAN50 SVI | 10.10.50.0/24 | ||

| VLAN200 SVI | 10.10.200.0/24 | ||

| VLAN1002 SVI | 10.10.254.13/30 | ||

| VLAN1001 SVI | 10.10.254.5/30 | ||

| VLAN4094 SVI | 10.10.254.254/30 | ||

| SW-2 模拟 Internet 交换机 | VLAN4000 SVI | 202.99.192.2/30 | |

| VLAN4001 SVI | 202.99.192.65/30 | ||

| Loopback100 | 202.100.100.100/32 | ||

| SW-3 | VLAN200 SVI | 10.10.200.250/24 | |

| 防火墙 | FW-1 | Loopback1 | 10.10.255.5/32 |

| Eth0/1 | 202.99.192.1/30 | ||

| Eth0/3 | 10.10.254.2/30 | ||

| Eth0/4 | 10.10.254.6/30 | ||

| Tunnel 1 | 10.10.254.33/30 | ||

| FW-2 | Eth0/1 | 202.99.192.66/30 | |

| Eth0/2 | 172.30.30.254/24 |

| Tunnel 1 | 10.10.254.34/30 | ||

| 无线控制器 | DCWS | VLAN1000 SVI | 10.10.254.10/30 |

| VLAN1002 SVI | 10.10.254.14/30 | ||

| VLAN220 SVI | 10.10.220.254/24 |

表 3.服务器 IP 地址分配表

| 宿主 机 | 虚拟主机 名称 | 域名信息 | 服务角色 | 系统及 版本信息 | IPv4 地址信息 |

| 云

实

训

平

台 | 云主机 1 | dc. JsSkill.com | 域控制器DNS 服务器 CA 证书服务器 | Windows Server 2022 | 10.10.30.xx/24 10.10.30.xx/24 |

| 云主机 2 | subca.JsSkill.com | 从属 CA 服务器辅助域控制器 磁盘管理 AD RMS | Windows Server 2022 | 10.10.30.xx/24 10.10.30.xx/24 | |

| 云主机 3 | Wds.JsSkill.com | 磁盘管理 WDS 服务器DHCP 服务器 文件服务器 | Windows Server 2022 | 10.10.30.xx/24 | |

| 云主机 4 | www1.JsSkill.com | WEB 服务器DFS 服务 | Windows Server 2022 | 10.10.30.xx/24 | |

| 云主机 5 | www2.JsSkill.com | WEB 服务器DFS 服务 | Windows Server 2022 | 10.10.30.xx/24 | |

| 云主机 6 | w10.JsSkill.com | Client | Windows 10 | 10.10.30.xx/24 | |

| Linux-1 | dns1.skills.com | DNS、CA 服务 chrony 服务 | Rocky 8.3 | 10.10.20.xx/24 | |

| Linux-2 | dns2.skills.com | 辅助 DNS 服务Apache 服务 | Rocky 8.3 | 10.10.20.xx/24 | |

| Linux-3 | db.skills.com | Apache 服务 Mariadb 服务 | Rocky 8.3 | 10.10.20.xx/24 | |

| Linux-4 | ftp.skills.com | ftp 服务 Mariadb 客户端 | Rocky 8.3 | 10.10.20.xx/24 | |

| Linux-5 | redis.skills.com | redis 服务 firewalld 服务 | Rocky 8.3 | 10.10.20.xx/24 | |

| PC1 | 服务器 1 | dc. JiangSuskills.com | 域控制器 卷影副本 | Windows Server 2022 | 10.10.30.30/24 |

| 服务器 2 | dc2.cz.JsSkill.com | 子域控制器 服务器安全配置 | Windows Server 2022 | 10.10.30.29/24 | |

| 服务器 3 | wscore.JiangSuskills.c om | CORE 系统 DHCP 服务器 | Windows Server Core 2022 | 10.10.30.28/24 | |

| PC2

| Linux-6 | fw.skills.com | nginx 服务 Proxy 服务firewalld 服务 | Rocky 8.3 | 10.10.20.xx/24 |

| Linux-7 | podman.skills.com | podman 服务ftp 客户端 | Rocky 8.3 | 10.10.20.xx/24 |

| 网络名称 | Vlan 号 | 外部网络 | 子网名称 | 子网网络地址 | 网关 IP | 激活 DHCP | 地址池范围 |

| Vlan10 | 10 | 是 | Vlan10-subnet | 10.10.10.0/24 | 10.10.10.254 | 是 | 10.10.10.100~200 |

| Vlan20 | 20 | 是 | Vlan20-subnet | 10.10.20.0/24 | 10.10.20.254 | 是 | 10.10.20.100~200 |

| Vlan30 | 30 | 是 | Vlan30-subnet | 10.10.30.0/24 | 10.10.30.254 | 是 | 10.10.30.100~200 |

| Vlan40 | 40 | 是 | Vlan40-subnet | 10.10.40.0/24 | 10.10.40.254 | 是 | 10.10.40.100~200 |

| Vlan50 | 50 | 是 | Vlan50-subnet | 10.10.50.0/24 | 10.10.50.254 | 是 | 10.10.50.100~200 |

| 虚拟主机 名称 | 镜像模板(源) | 云主机类型 (flavor) | VCPU 数量 | 内存、硬 盘信息 | 网络名称 | 备注 |

| 云主机 1 | windows2022 | window-490 | 2 | 4G、90G | Vlan30 | 加入域 |

| 云主机 2 | windows2022 | window-485 | 2 | 4G、85G | Vlan30 | 加入域 连接卷 hd1-hd3 |

| 云主机 3 | windows2022 | window-480 | 2 | 4G、80G | Vlan30 | 加入域 |

| 云主机 4 | windows2022 | window-465 | 2 | 4G、65G | Vlan30 | 加入域 |

| 云主机 5 | windows2022 | window-460 | 2 | 4G、60G | Vlan30 | 加入域 |

| 云主机 6 | Windows10 | window10-260 | 2 | 2G、60G | Vlan30 | 加入域 |

| Linux-1~ Linux-7 | Rocky 8.3 | Small | 1 | 2G,40G | Vlan20 |

| 云主机和服务器密码 | Netw@rkCZ!@#(注意区分大小写) |

注:需把云主机的默认密码改为表 6.云主机和服务器密码表要求的密码

第四部分:Windows 系统配置(200 分)

一、在云实训平台上完成如下操作

(一)完成虚拟主机的创建

将按照“表 5:虚拟主机信息表”生成的虚拟主机加入到 JsSkill.com 域环境。

(二)完成链路聚合的部署

- 在云主机 1 中添加一块网卡,第一块网卡和第二块网卡为提供链路聚合网卡,完成链路聚合操作,组名为“AggNic1”,成组模式为“静态成组”,负载均衡模式为“地址哈希”,为主域和辅助域之间的传输提升速度;

- 在云主机 2 中添加一块网卡,第一块网卡和第二块网卡为提供链路聚合网卡,完成链路聚合操作,组名为“AggNic2”,成组模式为“静态成组”,负载均衡模式为“地址哈希”,为主域和辅助域之间的传输提升速度。

(三)在云主机 1 中完成域用户管理及 CA 服务器的部署

- 创建 3 个用户组,组名采用对应部门名称的中文全拼命名,每个部门都创建 2 个用户,行政部用户:adm1~ adm20、销售部用户:sale1~sale20、技术部用户:sys1~sys20,财务部用户:mon1~mon20,所有用户不能修改其用户口令, 并要求用户只能在上班时间可以登录(每周六至周日 9:00~18:00)。

- CA 服务器配置:

- 安装证书服务,设置为企业根 CA,为企业内部自动回复证书申请;

- 颁发的证书有效期年份为 6years;

- CA 证书有效期 20 年。

(四)在云主机 1 中完成组策略部署

-

- 配置实现域中技术部的所有员工必须启用密码复杂度要求,密码长度最小为 15 位,密码最长存留 60 天,允许失败登录尝试的次数、重置失败登录尝试计数都为 6 次,账户将被锁定的时间为 0 分钟,直至管理员手动解锁账户;

- 配置实现所有财务部的计算机开机后自动弹出“温馨提示”的对话框,

显示的内容为“请注意财务数据的安全!”;

-

- 配置实现域内所有计算机“关闭自动播放”;

- 配置实现行政部所有计算机隐藏桌面网络图标,“开始”菜单中不保留最近打开文档的历史。

- 配置用户 adm20 可远程登录到域控制器;

- 用户 min20 使用漫游用户配置文件,配置文件存储在云主机 2 的 C 盘

Profiles 文件夹内。

(五)在云主机 1 中完成 DNS 服务器的部署

- 将此服务器配置为主 DNS 服务器,具体要求:

- 正确配置 JsSkill.com 域名的正.向.及.反.向.解析区域;

- 创建对应所有服务器主机记录,正确解析 JsSkill.com 域中的所有服务器;

- 关闭网络掩码排序功能;

- 设置 DNS 服务正向区域和反向区域与活动目录集成;

- 启用 Active Directory 的回收站功能。

- 为了防止域控制器的 DNS 域名解析服务造成大量不必要的数据流,公司技术人员决定禁用 DNS 递归功能,请您使用 PowerShell 禁用 DNS 递归功能。

- 新建一条主机记录,主机名称为 dnss、IP 地址为 10.10.10.20;

- 对云主机 1 的 JsSkill.com 区域中的 dnss 主机记录提供完整性验证,保证数据在传输的过程中不被篡改。

(六)在云主机 2 中完成辅助域控、从属证书及磁盘阵列的部署

- 将云主机 2 的服务器升级成 JsSkill.com 域的辅助域控制器;

- 将云主机 2 的服务器设置为证书颁发机构:

- 安装证书服务,为企业内部自动回复证书申请;

- 设置为企业从属 CA,负责整个 JsSkill.com 域的证书发放工作;

- 添加三块 SCSI 虚拟硬盘,其每块硬盘的大小为 15G,并创建 RAID5 卷, 盘符为 E 盘。

(七)在云主机 2 中完成辅助 DNS 服务器部署

1. 配置云主机 2 为辅助 DNS 服务器

(八)在云主机 2 中完成 AD RMS 的部署

安装 AD RMS 权限管理服务:

- 要求安装“AD 权限管理服务器”和“联合身份验证支持”角色服务;

- 使用 Windows 的内部数据库;

- 指定群集地址为:https://adrms.JsSkill.com;

- 配置联合身份验证支持的服务器名称为:https://adrms.JsSkill.com。

(九)在云主机 3 中完成文件服务器的部署

-

- 通过压缩卷新建 E 盘,大小自定;

- 在 E 盘上新建文件夹 FilesWeb,并将其设置为共享文件夹,共享名为FilesWeb,开放共享文件夹的读取/写入权限给 everyone 用户;

- 在 FilesWeb 文件夹内建立两个子文件夹:

- 子文件夹为“FilesConfigs”,用来存储共享设置;

- 子文件夹为“FilesConts”,用来存储共享网页。

(十)在云主机 3 中完成 DHCP 及 WDS 服务的部署

-

- 安装 DHCP 服务,为服务器网段部分主机动态分配 IPv4 地址,建立作用域,作用域的名称为 dhcpser,地址池为 220-225;

- 安装 WDS 服务,目的是通过网络引导的方式来安装 Windows Server 2022 R2 CORE 操作系统,运用适当技术手段,让此 WDS 的客户端,只获取到对应 WDS 服务器端 DHCP 下发的 IP 地址。

(十一)在云主机 3 中完成 DNS 转发服务器和 DNSSEC 签名的部署

- 安装 DNS 服务器角色,设置转发器为“云主机 1”的服务器,负责转发“云主机 6”的域名解析的查询请求;

- 在云主机 3 上导入 JsSkill.com 区域的 DNSKEY 签名,来保证数据来自正确的名称服务器。

(十二)在云主机 4 中完成 WEB 服务器 1 的部署

-

- 安装 IIS 组件,创建 www.JsSkill.com 站点:

- 将该站点主目录指定到\\WDF\FilesWeb\FilesConts 共享文件夹;

- 将 PC1 中“D:\Soft\IIS”目录下的主页文件拷贝到文件服务器中的共享文件夹\\WDF\FilesWeb\FilesConts 内;

- 启动 www.JsSkill.com 站点的共享配置功能,通过输入物理路径、用户名、 密码、 确认密码和加密秘钥, 将该站点的设置导出、 存储到

\\WDF\FilesWeb\FilesConfigs 内;

-

- 设置网站的最大连接数为 1000,网站连接超时为 50s,网站的带宽为1000KB/S;

- 使用 W3C 记录日志,每天创建一个新的日志文件,文件名格式:

- 日志只允许记录日期、时间、客户端 IP 地址、用户名、服务器 IP 地址、服务器端口号;

- 日志文件存储到“C:\WWWLogFile”目录中;

- 创建证书申请时,证书必需信息为:

- 通用名称=“www.JsSkill.com”;

- 组织=“JsSkill”;

- 组织单位=“sales”;

- 城市/地点 =“NanJing”;

- 省/市/自治区=“JiangSu”;

- 国家/地区=“CN”。

(十三)在云主机 4 与主云主机 5 之间实现 DFS 服务部署

-

- 在两台服务器 D 盘建立 DFSFile 文件夹,作为 DFS 同步目录;

- 实现 DFS 同步功能,空间名称为 DFSROOT,文件夹为 DFSFile,复制组为 ftp-backup,拓朴采用交错方式,设置复制在周六和周日带宽为完整,周一至周五带宽为 64M,同时实现云主机 4 向云主机 5 的双向复制;

-

- 配置云主机 4 的 DFS Ipv4 使用 34567 端口;限制所有服务的 Ipv4 动态

RPC 端口从 8000 开始,共 1000 个端口。

(十四)在云主机 5 中完成 WEB 服务器 2 的部署

- 安装 IIS 组件, 实现 www.JsSkill.com 站点的共享配置, 启动www.JsSkill.com 站点的共享配置功能,通过输入物理路径、用户名、密码、确认 密 码 和 加 密 密 钥 密 码 , 使 得 让 该 站 点 可 以 使 用 位 于

\\WDF\FilesWeb\FilesConfigs 内的共享配置;

- 设置网站的最大连接数为 1000,网站连接超时为 50s,网站的带宽为1000KB/S;

- 使用 W3C 记录日志,每天创建一个新的日志文件,文件名格式:

- 日志只允许记录日期、时间、客户端 IP 地址、用户名、服务器 IP 地址、服务器端口号;

- 日志文件存储到“C:\WWWLogFile”目录中;

- 创建证书申请时,证书必需信息为:

- 通用名称=“www.JsSkill.com”;

- 组织=“JsSkill”;

- 组织单位=“sales”;

- 城市/地点 =“NanJing”;

- 省/市/自治区=“JiangSu”;

- 国家/地区=“CN”。二、在 PC1 上完成如下操作

(一)完成虚拟主机的创建

-

- 安装虚拟机“服务器 1”, 其内存为 768MB,硬盘 40G;

- 安装虚拟机“服务器 2”, 其内存为 768MB,硬盘 40G;

- 安装虚拟机“服务器 3”, 其内存为 768MB,硬盘 40G,通过“云主机 3” 的 WDS 服务进行网络引导和安装,安装完成后停止“云主机 3”中 DHCP 中服务

器网段的作用域。

(二)在主机“服务器 2”中完成域及安全部署

- 将“服务器 2”的服务器,升级为子域 cz.JsSkill.com;

- 配置“连接安全规则”,保证和“云主机 6”之间的通信安全,要求入站和出站都要求身份验证,完整性算法采用 SHA-1,加密算法采用 AES-CBC 128, 预共享的密钥为 JiangSuskills。

(三)在主机“服务器 1”中完成域控制器的部署

- 将“服务器 1”服务器升级为域服务器,域名为 JiangSuskills.com;

- 在 “服务器 1”中添加二块 SCSI 虚拟硬盘,其每块硬盘的大小为 4G。将二块硬盘配置为 RAID0,对应磁盘盘符为 E;

- 实现 E 盘启用卷影副本功能,设置每周六的晚上 20:30 创建卷影副本, 将副本存储于 C 盘根目录。

(四)在主机“服务器 1”中完成域控制器信任的部署

- 在 E 盘下新建文件夹 share,并将其文件夹进行共享,权限为任何人完全控制,共享名为 share;

- 通过使用单向信任关系,实现 JsSkill.com 域的技术部的员工可以访问

JiangSuskills.com 域的共享资源 share 文件夹,反之不可以。

(五)在主机“服务器 3”中完成 Core 服务器的部署

- 使用命令修改“服务器 3”服务器的主机名为 wscore,修改“服务器 3” 服务器的 IP 地址为表 3 中要求的地址,并按照题目要求设置默认网关;

- 将其“服务器 3”服务器加入 AD DS 域 JiangSuskills.com 中;

- 关闭“服务器 3”服务器的防火墙;

- 在“服务器 3”服务器上安装 DHCP 服务;启动“服务器 3”服务器的 DHCP

服务。

第四部分:Linux 系统配置(200 分)

(一)时区、chrony 、SSH、SUDO、密码等服务

【任务描述】为保障企业提供的网络服务具有加密功能,提供证书服务,配置 CA 服务器, 为模拟相关功能,请使用 Linux-1、Linux-2、Linux-3 模拟完成相关功能配置及实际测试。

- 修改所有 Linux-1~Linux-7 主机的主机名为“服务器 IP 地址分配表”中标注的合格域名。

- 设置所有 Linux 服务器的时区设为“上海”,本地时间调整为实际时间。

- 利用 chrony 配置 Linux1 为其他 Linux 主机提供 NTP 服务。

- Linux-1、Linux-2、Linux-3 主机之间 root 用户使用完全合格域名免密码 ssh 登录彼此。

- 在 Linux-2 配置 sudo,使得 nic 能通过任何主机以系统中任何其它类型的用户身份运行任何命令,accounts 组中的任何成员都能通过任何主机以 root 身份运行/usr/bin 下的 useradd、userdel 和 usermod 命令。

- 请使用 openssl 命令行工具,解密使用 DES3 加密的 d:/soft 中的加密文件 skills.enc,将解密出的文件内容存放到 Linux-1 的/root/skills.dec 中, 其他细节为:加密之后对数据进行 BASE64 编码,加密时使用了随机产生的 salt, 对加密密码 1qaz 使用 PBKDF2 算法进行了 5 次迭代。

- 把 Linux-1 配置为 CA 服务器,CA 的私钥 cakey.pem 使用 2048 位,私钥文件存放于/etc/pki/CA/private 目录,只有拥有者可读写,CA 证书使用系统默认文件名:/etc/pki/CA/cacert.pem, 可以签发“省、市/县”名称不同的主机、web 服务等证书,有效期 20 年,CA 颁发证书有效期 10 年,证书其他信息: (1) 国家=“CN” (2) 省=“Jiangsu”(3) 市/县=“CZ”(4) 组织=“skills”(5) 组织单位=“JSLGJ”。

- 在 PC2 上安装虚拟机“Linux-6”,要求为:内存 2G,硬盘 100GB,引导分区和根分区的文件系统采用 xfs 格式;

- 在 PC2 上安装虚拟机“Linux-7”,要求为:内存 4G,硬盘 100GB,引导分区和根分区的文件系统采用 xfs 格式;

(二)智能 DNS 服务

【任务描述】随之企业服务对象的不断扩大,在网络边界实现了多运营商接入的情况下,为保障企业提供的网络服务外网的高速访问,同时为了实现区域服务优化,对企业的 DNS 服务实现升级,为模拟相关功能,请使用 Linux-1、Linux-2、Linux-3、 Linux-4、Linux-5 模拟完成相关功能配置及实际测试。

- 在 Linux-1 上安装配置 DNS 主服务器。

- 实现【服务器 IP 地址分配表】中 Linux-1~Linux-5 的域名的解析。 3.

在 Linux-2 上安装配置对应备份服务器。

- 添加【服务器 IP 地址分配表】中 Linux-6~Linux-7 的域名的解析。

- 修改上述 Linux-1 的 DNS 的主配置文件/etc/named.conf【不修改上述

Linux-1 的 DNS 的其他配置文件】:

- 请自定义地址表"js"、"bj"、"sh"分别存放 Linux-3、 Linux-4、Linux- 5 主机的实际 IP 地址;

- 分 别 新 建 /etc/named.rfc1912.zones.js 、

/etc/named.rfc1912.zones.bj、/etc/named.rfc1912.zones.sh 三个不同 zones 文件及其他需要的文件并有效授权,存放 Jiangsu、Beijing、Shanghai 三个区域的相关域 m-skills.com 配置信息。

- 实现 Linux-3(Jiangsu)、Linux-4(Beijing)、Linux-5(Shanghai)不同地区主机解析 www.m-skills.com 返回不同 IP 地址;

17.规则如下:Linux-3 主机返回 121.2.3.4,Linux-4 主机返回 58.2.3.4, Linux-5 主机返回 211.2.3.4。【使用 hosts 文件不得分!】

- 配置服务后,相关服务开机自启动。

(三)FTP 服务

【任务描述】FTP 是一个古老而有效的服务,允许用户以文件操作的方式与另一

主机相互通信,可用 FTP 程序访问远程资源, 实现用户往返传输文件、目录管理等, 即使双方计算机配有不同的操作系统和文件存储方式。

- 在 Linux-4 服务器上安装配置 VSFTP 服务,具体要求为:

- 安装配置 vsftp 及 ftp 客户端软件,开机启动 FTP 服务,系统启用

SELinux 和防火墙,请正确配置相关参数,保证网络正常访问。

- 为了服务器安全及加强使用规范,为网络部、技术部、市场部、行政部分别创建访客账号,分别为 netftp,techftp,markftp,admftp,用户密码:SP- 1234,指定默认访问路径分别为:/home/ftp/账号名,不允许本地登录;各部门员工可以在各自部门的相关目录下实现资源的上传与下载

- 将 FTP 用户登录默认目录设置为/home/ftp。

- 新建 FTP 用户公共目录/home/ftp/pub,所有 FTP 用户都可读写,但是只能删除自己创建的文件及目录。

- 设置 markftp、techftp 用户不能访问上一级目录。

- 匿名用户不允许访问此 FTP 服务器,用户 nic 不允许登录此 FTP 服务器,最大连接数上限 50,空闲超时 60s 后自动断线。

- 请在 Linux-7 上使用 markftp 用户登录 FTP 服务器,在 pub 目录下新建

mark-1 目录,在 markftp 目录下上传 hello 文件,内容为:Hello Skills2023! 27.请在 Linux-7 上请使用 techftp 用户登录 FTP 服务器,在 pub 目录下新

建 tech-1 目录,在 techftp 目录下上传 hello 文件,内容为:Hello Skills2023! 28.配置完成重启相关服务,并验证检查相关状态;

(四)Redis 服务

【任务描述】为了解决应用服务器的.CPU 和内存压力,减轻.I/O 的压力,请采用.Redis 服务,实现高并发数据和海量数据的读写(读写分离)。

- 利用 Linux5 搭建 redis 服务器群,构建两个一主二从的独立服务单集群, 使用端口 7001-7002 分别模拟两个独立的主节点为不同的服务提供快速数据服

务, 7003-7004 模拟 7001 的从节点,7005-7006 模拟 7002 的从节点。

- 在 7001 中写入 key 值 name=”Skills-Redis-1”,在 7002 中写入 key 值

name=”Skills-Redis-2”。

(五)Mariadb 服务配置

【任务描述】为按数据结构来存储和管理数据,请采用 Mariadb,实现方便、严密、有效的数据组织、数据维护、数据控制和数据运用。

- 配置 Linux-3 为 Mariadb 服务器,创建数据库用户 Jack,只能在 Linux- 4 主机上对所有数据库有完全权限。

-

配置 Linux-4 为 Mariadb 客户端,创建数据库 userdb;在库中创建表userinfo,在表中插入 2 条记录,分别为(1,user01,1995-7-1,男),(2,user02, 1995-9-1,女),口令与用户名相同, password 字段用 password 函数加密,表结构如下;

- 修改表 userinfo 的结构,在 name 字段后添加新字段 height(数据类型为 float),更新 user1 和 user2 的 height 字段内容为 1.61 和 1.62。

- 把物理机 d:\soft\mysql.txt 中的内容导入到 userinfo 表中,password字段用 password 函数加密。

- 将表 userinfo 中的记录导出,并存放到/var/databak/mysql.sql 文件中。

- 每周五凌晨 1:00 备份数据库 userdb 到/var/databak/userdb.sql。

(六)Linux 防火墙配置

【任务描述】“没有网络安全就没有国家安全”,为进一步有效保障企业服务器安

全,企业安全部门提出利用系统中 Firewall-cmd 的一些功能,提升一下服务器的安全管控及应急能力。

- 使用 firewall-cmd 将 10.12.97.0/20 网段对 Linux-5、Linux-6 主机的访问流量导入 work 区域。在 Linux-5、Linux-6 主机上的 work 区域增加拒绝来自 10.2.97.0/24 对 DNS 服务的访问的相关 rich rules 条目,在 Linux-5 主机上的 work 区域增加拒绝来自 10.2.96.0/24 对 NTP 服务的访问的相关 rich rules 条目,在 Linux-6 主机上的 work 区域增加拒绝来自 210.29.98.0/24 对 http、https、samba 服务的访问的相关 rich rules 条目,其他 IP 地址正常访问相关主机服务。

- 使用 firewall-cmd 在 Linux-5 主机上自定 skills-nis 的服务,端口为

1020/tcp,描述为:Nis-1020,在 dmz 区域放行 skills-nis 服务。

- 使用 firewall-cmd 在 Linux-6 主机上自定 skills-xy 的服务,端口为

222/ucp,描述为:skills-222,在 dmz 区域放行 skills-xy 服务。

- 突然接到上级部门关于“护网 2022”的行动指令,需要企业紧急封堵一批上级安全部门搜集的威胁 IP 地址,相关地址段在 d:\soft\护网 2022.txt 中, 企业安全部紧急开会,考虑到企业防火墙性能老化,添加过多 IP 过滤规则会影响用户对企业服务的正常访问,企业刚升级了服务器及相关操作系统,决定将任务直接交给服务器系统管理员完成。请在 Linux-5 主机上使用 ipset 构建名称为“CUT2022”的地址列表,类型使用 hash:net,将所有来自”护网 2022.txt”中包含的 IP 地址的数据包自动引导到 drop 区域直接丢弃,以有效阻断相关威胁 IP 对 Linux-6、Linux-7 主机的链接。

- 在 Linux-6 主机上,在 nftables 中创建表 skills_ipv6,在表中创建链chain_input,在链中添加 rule 方式,实现拒绝所有 ipv6 访问本机的 80、1020、21 口。

(七)Apache、Nginx、链路聚合配置

【任务描述】随着企业规模的不断扩大,为了进一步提高企业 WEB 服务的可靠

性、提升 WEB 服务的效能,同时有效保护前期 IT 投资,请采用 Apache 配置 Web 服务,实现基于 NGINX 的初步的简单负载均衡,有效整合资源,实现对企业网站的高效、安全、有效的访问,采用主机链路聚合技术,有效提高链路的冗余、负载均衡性。请使用 Linux-2、Linux-3、Linux-5 模拟完成相关功能配置及实际测试。

- 在 Linux-6 主机添加一块网卡,创建聚合端口组,NAME 为 skills-team1, DEVICE 为 team1,聚合模式为 activebackup,聚合接口地址为第一块网卡获取的IP 地址。

- 配置 Linux-2 为 Apache web 服务器,网站 web01.skills.com 根目录为

/web/skills/html,默认文档 index.html 的内容为“Apache01 加密访问! Linux- 2”;使用域名 web01.skills.com 访问虚拟主机。

- 证书由 Linux-1 上的 CA 中心为 Linux-2 签发 http01.crt 证书,证书存放于 Linux-2 主机的/etc/pki/httpd/ssl 目录,相关参数为:国家=“CN”,省= “Jiangsu”,市/县=“CZ”,组织=“skills”,组织单位=“NIC”,服务器主机名= “ web01.skills.com ”, [ 邮 件 名 =nic@skills.com](mailto: 邮 件 名

=nic@skills.com),私钥路径为/etc/pki/httpd/ssl/http01.key。

- Linux-2 网 站 虚 拟 主 机 配 置 文 件 路 径 为

/etc/httpd/conf.d/myweb.conf【80 和 443 相关配置都存放在 myweb.conf 文件,对应同一 index.html】, 将所有通过 http、https 的访问(使用 IP 地址、Linux- 2.skills.com 访问时)自动 301 跳转到 https://web01.skills.com,在主机及PC2 上测试。

- 配置 Linux-3 为 Apache web 服务器,网站 web02.hh_sk ills.com 根目录为/web/skills/html,默认文档 index.html 的内容为“Apache02 加密访问! Linux-3”;使用域名 web02.skills.com 访问虚拟主机。

- 证书由 Linux-1 上的 CA 中心为 Linux-3 签发 http02.crt 证书,证书存放于 Linux-3 主机的/etc/pki/httpd/ssl 目录,相关参数为:国家=“CN”,省=

“Jiangsu”,市/县=“CZ”,组织=“skills”,组织单位=“NIC”,服务器主机名= “ web02.skills.com ”, [ 邮 件 名 =nic@skills.com](mailto: 邮 件 名

=nic@skills.com),私钥路径为/etc/pki/httpd/ssl/http02.key。

- Linux-3 网站虚拟主机配置文件路径为/etc/httpd/conf.d/myweb.conf

【80 和 443 相关配置都存放在 myweb.conf 文件,对应同一 index.html】,将所有通过 http、https 的访问(使用 IP 地址、Linux-3.skills.com 访问时)自动 301 跳转到 https://web02.skills.com,在主机及 PC2 上测试。

- 在 Linux-6 上使用 Nginx 的 proxy_pass 配置域名为www.skills.com 的HTTPS 反向代理,使用 upstream 配置负载均衡实现 Linux-6 主机 WEB 为前端, Linux-2 主机(权重为 1,max_fails 为 3,超时为 30 秒)和 Linux-3 主机(权重为 2, max_fails 为 3,超时为 20 秒)的相关 web 服务为后端, 网站虚拟主机配置文件路径为/etc/nginx/conf.d/antiweb.conf。

- 证书由 Linux-1 上的 CA 中心为 Linux-6 签发 server.crt 证书,证书存放于 Linux-6 主机的/etc/pki/nginx/ssl 目录,相关参数为:国家=“CN”,省= “BJ”,市/县=“BJ”,组织=“skills”,组织单位=“NIC”,服务器主机名= “www.skills.com”,私钥路径为/etc/pki/nginx/ssl/server.key。

- 在主机 PC2 上测试。

(八)Podman 虚拟化服务配置

【任务描述】随着虚拟化技术的发展,企业把测试环境迁移到 docker 容器中, 考虑到一些安全方面的问题,公司决定启用 podman 兼容 Docker。

- 在 Linux-7 上安装 podman。

- 导入 hello 镜像,镜像存放在物理机 D:\soft\skills\hello.tar,仓库名为 skills.cn/hello-skills,TAG 标签为 2.0。

- 测试运行 hello-skills。

- 导入 nginx 镜像,镜像存放在物理机 D:\soft\skills\nginx.tar.gz, 仓库名为 skills.cn/nginx-skills,TAG 标签为 2.0。

- 创建 podman 自定义网络,名称:skillsnet,IP:172.16.88.0/24,网关:172.16.88.254。

- 使用 nginx-skills 镜像创建后台运行容器,名称 nginx01,网络使用skillsnet,容器主机名为 skills,IP 地址为 172.16.88.100,将容器 nginx01 的80 口映射到主机 8080 口。

- 修改容器 nginx01 默认网页内容为“欢迎来到 PODMAN 容器世界!!”。

- 在 Linux-5 上使用 ip route 添加 172.16.88.0/24 的路由,使 Linux-5

可以直接访问到 172.16.88.0/24 网段的容器。

- 将 Linux-1 中的密文及解密文件以下面格式:“密文:”+skills.enc+“明文:”+skills.dec 分行合并为 JM.html 文件,并将 JM.html 文件拷贝到容器 nginx01 的 nginx 服务主目录下,使得 JM.html 文件可以被访问。